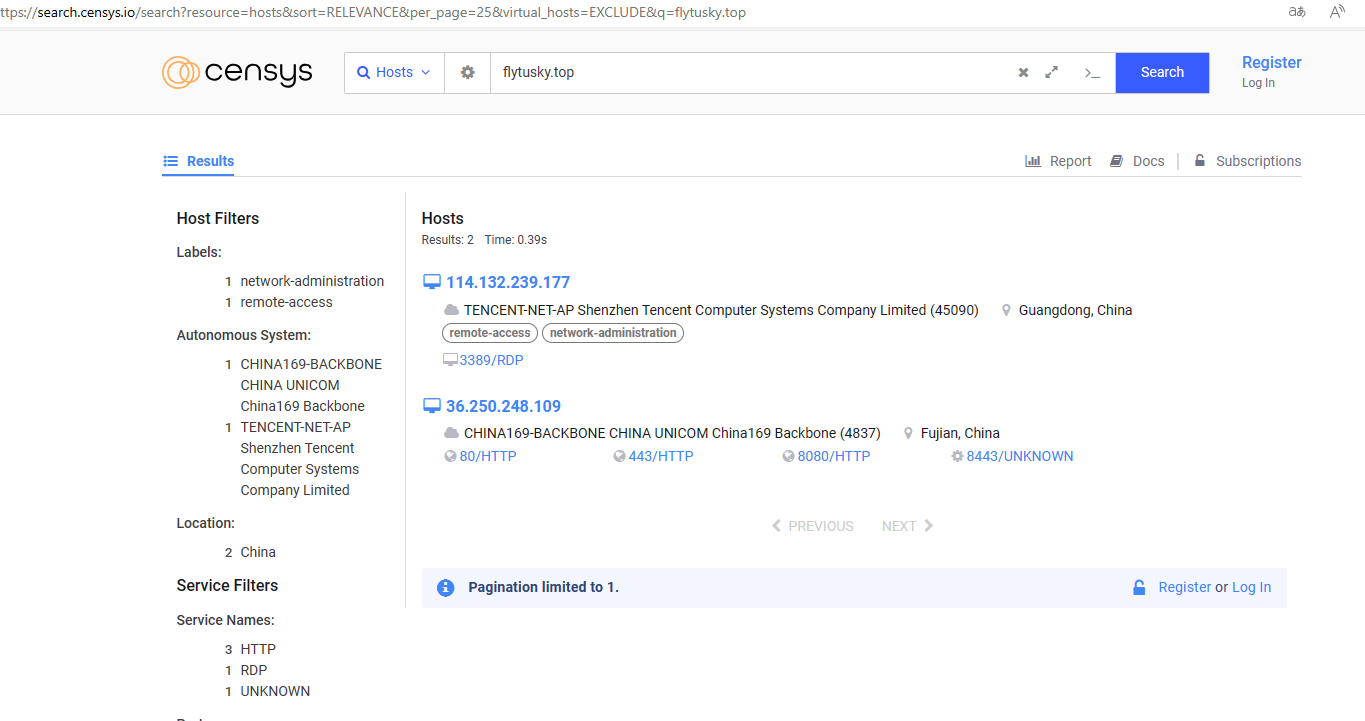

Censys

Censys是一个双面的扫描程序,扫描全网的ipv4地址并记录,这会导致我们源服务器ip泄露,套再多CDN也无济于事

前几天打算服务器公网ip,随后保护好服务器的ip地址,以防止遭受网络攻击;

就在更换完IP后,去censys一搜索flytusky.top,好家伙源站ip又弹上去了,对此我采取了一系列屏蔽措施

我的保护措施

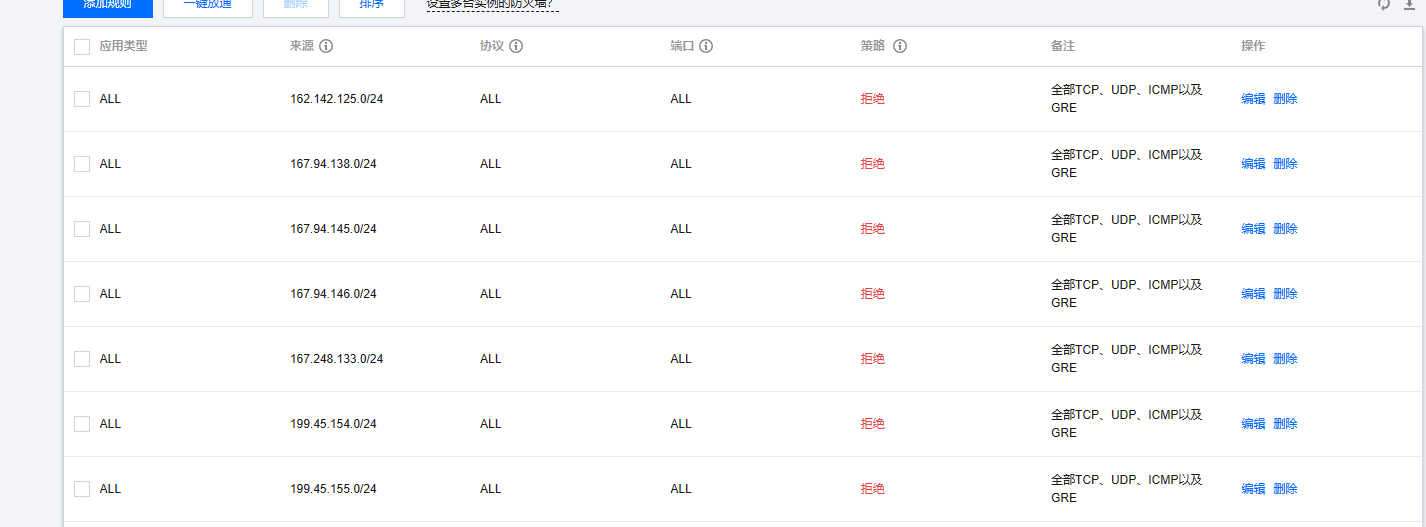

- 服务器防火墙屏蔽

查阅censys关于页面,得到其扫描服务器(ipv4),因为我的腾讯云服务器自动禁止ipv6访问,因此就没研究ipv6方面的

162.142.125.0/24

167.94.138.0/24

167.94.145.0/24

167.94.146.0/24

167.248.133.0/24

199.45.154.0/24

199.45.155.0/24

206.168.34.0/24

将其加入安全组黑名单:

- 对于特定服务端口如mysql-3306;设置成仅本机可访问

- 使用CDN,先配置好CDN回源,解析时不解析源站ip,直接解析到CDN

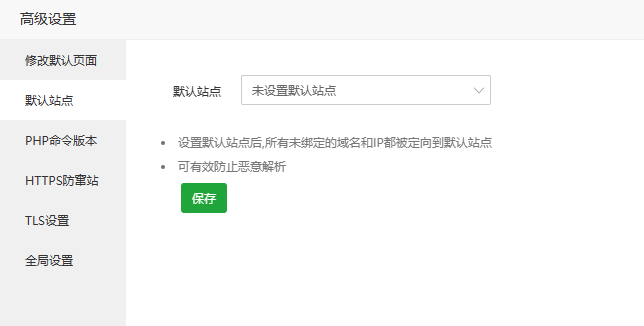

- 宝塔面板,不设置默认站点(censys会扫描证书)

事件跟进

censys删除服务器ip

2024-3-15

更换服务器公网ip,特定端口设置仅本机可访问

2020-3-16

发现服务器被censys搜索,防火墙设置屏蔽

去上学了

2020-3-23

搜索flytusky.top,发现源站ip已被删除

12 条评论

文章的确不错啊https://www.cscnn.com/

博主想问一下:自己部署的那些项目开的端口来源也是弄服务器IP么

如果部署的项目是用ip+端口访问的,就不能只允许本服务器访问;在设置只允许服务器ip访问服务端口后,可以在服务器设置反向代理,再套上CDN,用域名访问

公网上有大量的扫描器,部署的项目是ip+端口的话,这样还是有几率会被扫到的。你可以在防火墙里面设置只允许CDN节点回源你的服务器,这样尽管被扫到ip+端口,也是无法访问的

至于censys关于页面给的ip段,我希望它确实《给全了》

网络上不止censys这一家扫描程序,比如ipbuf,光是禁止这一个是没有太大作用的。在创建服务器时就要做好防止泄漏源站ip这一工作

被记录了也不要慌,我的服务器已经裸奔2年了,从来没被打过

如果平时注意自己的言行。如果像是某鑫这样的话,肯定会被打的

非常有用

完了,已经被记录了~

可以尝试设置防火墙,我朋友上周设置防火墙这周记录就被删了

主要是它节点较多,防不胜防~

对啊,他会更新的

非常有用